Public Key, Private Key, Keyserver:

Wie funktioniert E-Mail-Verschlüsselung?

Milliarden E-Mails werden täglich verschickt. Doch ist die Datenübermittlung per E-Mail auch sicher?

Grundsätzlich gilt: E-Mails sind nur sicher, wenn sie verschlüsselt sind. Denn herkömmliche E-Mails ohne E-Mail-Verschlüsselung werden in der Regel im Klartext versendet. Die drei Schutzziele der IT-Sicherheit – Vertraulichkeit, Integrität und Authentizität – können beim regulären E-Mailversand somit nicht gewährleistet werden.

Konkret bedeutet dies, dass bei einer unverschlüsselten E-Mail nicht sichergestellt werden kann,

- dass E-Mails nur von den Personen eingesehen werden, die dazu berechtigt sind (Vertraulichkeit).

- dass die Daten unbemerkt verändert werden (Integrität).

- dass der E-Mail-Verkehr wirklich mit der Person stattfindet, mit der wir glauben zu kommunizieren (Authentizität).

Wie funktioniert das Verschlüsseln von E-Mails?

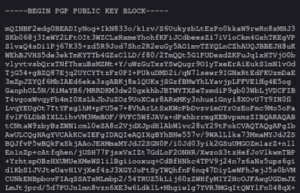

Um Vertraulichkeit zu gewährleisten, müssen E-Mails verschlüsselt werden. Bei einer Ende-zu-Ende-Verschlüsselung wird der gesamte Transportweg einer E-Mail verschlüsselt. Der Weg vom Endgerät über die Webserver der E-Mail-Anbieter bis zum Endgerät des Kommunikationspartners ist hierbei entsprechend verschlüsselt bzw. gesichert. E-Mail-Verschlüsselung benötigt einen öffentlichen Schlüssel (Public Key) und einen privaten Schlüssel (Private Key).

Der private Schlüssel kann mit einem Haustürschlüssel verglichen werden, den niemand außer der Person selbst besitzen darf. Er wird eingesetzt, wenn E-Mails entschlüsselt werden.

Der öffentliche Schlüssel hingegen kann als ein öffentliches Schloss für die Allgemeinheit verstanden werden, das auf öffentlichen Schlüsselservern (Keyservern) hochgeladen werden kann. Ein solcher Schlüsselserver ist zugänglich für jede Person, so dass jeder seinen öffentlichen Schlüssel hier hochladen kann. Damit macht die Person ihr öffentliches Schloss bekannt, welches nun von jedem genutzt werden kann, um verschlüsselte E-Mails zu verschicken. Das öffentliche Schloss verschließt quasi den Inhalt der Nachricht. Damit kann die E-Mail nur noch von der Person geöffnet und gelesen werden, die den passenden privaten Schlüssel hat.

Wer also eine verschlüsselte E-Mail verschicken möchte, benötigt vor dem Versenden den Public Key bzw. das individuelle öffentliche Schloss des Kommunikationspartners. Doch warum verschickt man das öffentliche Schloss nicht einfach per E-Mail an seine Kommunikationspartner? Wie bereits eingangs erwähnt, findet dies unverschlüsselt statt. Dieser Weg ist anfällig für Man-in-the-Middle-Angriffe und daher nicht empfehlenswert. Um dieses Problem zu entschärfen kann man auf öffentliche Schlüsselsignaturen zurückgreifen.

Digitale E-Mail-Signatur zusätzlich zur Verschlüsselung

Um Integrität und Authentizität zu gewährleisten, können wir mit derselben Technik der E-Mail-Verschlüsselung auch E-Mails signieren, also digital unterschreiben. Damit stellen wir gleich zwei Dinge sicher: Wir wissen, dass wir wirklich mit den Personen kommunizieren, mit denen wir zu kommunizieren glauben (Schutz der Authentizität). Und wir können uns darauf verlassen, dass der Inhalt der Nachricht auf dem Weg vom Absender zum Empfänger nicht verändert wurde (Schutz der Integrität).

Besser als eine Unterschrift auf Papier versichert die digitale Signatur die Integrität der Nachricht und die Authentizität des Absenders. Gleichzeitig kann der Empfänger überprüfen, ob jemand den Inhalt seit Einfügen der digitalen Signatur manipuliert hat. Es gibt also einen nachweisbaren Zusammenhang zwischen dem Signierenden und dem Inhalt.

Authentizität erreichen mit Zertifizierungsstellen

Die gleichen Dienstleister die auch SSL-Zertifikate vergeben, stellen oft auch kostenpflichtige S/MIME Zertifikate aus. Dies sind Signaturen des eigenen E-Mail-Schlüssels durch den Schlüssel der Zertifizierungsstelle zusammen mit einer entsprechenden Prüfung der Identität. Die Liste von vertrauenswürdigen Zertifizierungsstellen liefert der Betriebssystemhersteller bzw. der Entwickler des E-Mail-Programmes mit aus. Als Benutzer muss man also sowohl dem Hersteller als auch der Zertifizierungsstelle bei S/MIME voll vertrauen.

Schlüsselaustauschproblem mit öffentlichen Keyservern

Um echte Authentizität zu gewährleisten, reicht es jedoch nicht, E-Mails zu signieren, wenn der Public Key über öffentliche Keyserver ausgetauscht wird. Warum?

Hier kommen wir zu einem zentralen Problem von öffentlichen Keyservern. Denn auf einem öffentlichen Keyserver kann jede Person jeden beliebigen Schlüssel für eine E-Mail-Adresse ohne Überprüfung hochladen. Dies birgt ein hohes Missbrauchspotenzial. So liegen auf öffentlichen Schlüsselservern viele veraltete oder gefälschte Schlüssel.

Um die Echtheit von digitalen Schlüsseln zu prüfen, greift man zusätzlich auf das Web of Trust-Prinzip zurück. Die Echtheit eines öffentlichen Schlüssels wird hierbei von einer vertrauenswürdigen Instanz durch eine digitale Unterschrift bestätigt. Im Web of Trust kann jeder Teilnehmer diese Aufgabe übernehmen. Üblicherweise signiert man selbst die Schlüssel von Bekannten, deren Identität man abseits des Bildschirms überprüft. Dabei entschließt man sich optional auch den digitalen Unterschriften der Bekannten zu vertrauen. Nach dem Motto ‚wer-kennt-wen‘ baut sich so ein Netzwerk (Web) von vertrauenswürdigen Signaturen auf. Man muss nicht jedem Teilnehmer voll vertrauen, sondern kann die Vertrauenswürdigkeit einstufen. Lädt man nun einen unbekannten Schlüssel herunter, prüft man zusätzlich die auf dem Keyserver vorhandenen Signaturen und gleicht diese mit den vertrauten Schlüsseln ab.

Es gibt auch Keyserver (z.B. keys.openpgp.org), bei denen zumindest jede E-Mail-Adresse geprüft wird, bevor ein Schlüssel durch die Suche nach selbiger gelistet wird. Ohne Prüfung wird der Schlüssel nur bei Suche der Seriennummer ausgegeben.

Laufzeiten eines Schlüssels

Da die Technik stets voranschreitet und Schlüssel einer entsprechenden Bitlänge nicht für alle Zeiten unknackbar sein könnten, versieht man in der Regel den eigenen Schlüssel mit einer Laufzeit von einem Jahr. Nach dieser Zeit muss man einen neuen Schlüssel erzeugen, eventuell einen kryptographisch stärkeren, und diesen erneut verteilen. Der Einfachheit halber kann man vor Ablauf des aktuellen Schlüssels den neuen Schlüssel selbst signieren um einen möglichst nahtlosen Übergang zu schaffen.

Was tun bei Schlüsselverlust?

Natürlich muss man stets bedenken, dass der Empfänger einer Nachricht seinen eigenen Schlüssel verloren haben könnte oder dieser sogar gestohlen wurde. Eine gewisse Ungewissheit bleibt also stets vorhanden, wenn man den Empfänger nicht persönlich kennt. Dies mag für alltägliche Kommunikation nicht dramatisch erscheinen, für einen Whistleblower, der eine E-Mail an eine Nachrichtenseite schreibt ,die nicht auf den eigenen Schlüssel aufgepasst hat, kann es mitunter gefährlich sein.

Sollte man den Verlust des eigenen Schlüssels bemerken, kann man ein sogenanntes Revokationzertifikat auf die Schlüsselserver hochladen. Dieses Zertifikat wird normalerweise bei der Erzeugung des Schlüssels mit angelegt. Dieses sollte an einem sicheren Ort aufbewahrt werden. Liegt für einen Schlüssel ein Revokationzertifikat öffentlich vor, so sollte dieser nicht mehr verwendet werden, um Nachrichten zu verschlüsseln oder Signaturen zu prüfen.

Fazit zur E-Mail-Verschlüsselung

Grundsätzlich funktionieren E-Mail-Verschlüsselung und digitale Signatur unabhängig voneinander. Wer jedoch beim Datenaustausch per E-Mail die Schutzziele der IT-Sicherheit gewährleisten möchte, muss seine E-Mail nicht nur mit einem Public Key verschlüsseln, sondern seine E-Mails auch digital mit einem Private Key signieren. Nur so können Vertraulichkeit, Integrität und Authentizität gewährleistet werden.

Weiterführende Links:

- Eine hilfreiche Schritt-für-Schritt-Anleitung für den PC und für Android für E-Mail-Verschlüsselung finden Interessierte hier: https://digitalcourage.de/digitale-selbstverteidigung/email-verschluesselung

- Weiterführende Informationen zum Dilemma mit den Schlüsselservern: https://www.kuketz-blog.de/gnupg-das-dilemma-mit-den-schluesselservern/

Hinterlasse einen Kommentar